Гост 32419-2013 классификация опасности химической продукции. общие требования (с поправкой)

Содержание:

- Классификация межсетевых экранов

- Экспертиза промышленной безопасности зданий и сооружений

- Разноцветная погода

- Что такое опасный производственный объект по 116-ФЗ

- Альтернативная шкала[]

- Диоксидифторид

- Официальный статус

- Кто такой Джефф Купер?

- Уровни контроля на отсутствие недекларированных возможностей (НДВ) в ПО средств защиты информации

- Что же делать

- Смешение составов преступления

- Основные ситуации и возможные уровни контроля[]

- Общие и отличительные черты

- Диметилртуть

- Russian Branch

- От белого к черному

- Классификация защищенности изделий информационных технологий

Классификация межсетевых экранов

В основе классификации заложено деление по уровням контроля межсетевых информационных потоков (рисунок 5).

Рисунок 5. Классы защищенности межсетевых экранов

Самый высокий — 1-й класс. Он применим, когда требуется обеспечить безопасное взаимодействие автоматизированных систем класса 1А с внешней средой.

Если в автоматизированных системах классов 3А, 2А обрабатывается информация с грифом «особой важности», то требуется использовать межсетевой экран не ниже 1 класса. Для защиты взаимодействия с внешним миром систем класса 1Б предназначены межсетевые экраны 2 класса

Если в системах классов 3А, 2А обрабатывается информация с грифом «совершенно секретно», необходимо использовать межсетевые экраны не ниже указанного класса

Для защиты взаимодействия с внешним миром систем класса 1Б предназначены межсетевые экраны 2 класса. Если в системах классов 3А, 2А обрабатывается информация с грифом «совершенно секретно», необходимо использовать межсетевые экраны не ниже указанного класса.

Защита взаимодействия систем класса 1В обеспечивается межсетевыми экранами 3 класса. Если в автоматизированных системах классов 3А, 2А происходит обработка информации с грифом «секретно», потребуется межсетевой экран не ниже 3 класса.

Межсетевые экраны 4 класса требуются в случае защиты взаимодействия автоматизированных систем класса 1Г с внешней средой.

Взаимодействие систем класса 1Д должны обеспечивать межсетевые экраны 5 класса. Также требуется использовать их не ниже указанного класса для автоматизированных систем класса 3Б и 2Б.

Классы защиты межсетевых экранов

В 2016 г. введена шестиуровневая классификация межсетевых экранов (рисунок 6).

Рисунок 6. Классификация межсетевых экранов по классам защиты

По такому подходу, в информационных системах защита информации, содержащей сведения, отнесенные к государственной тайны, должна обеспечиваться с помощью межсетевых экранов 3, 2 и 1 классов защиты.

Что касается остальных случаев, то в государственных информационных системах (ГИС) 1, 2 и 3 классов защиты должны использоваться межсетевые экраны 4, 5 и 6 классов соответственно. Аналогичная ситуация в отношении автоматизированных систем управления производственными и технологическими процессами (далее — АСУ).

Для обеспечения 1 и 2 уровней защищенности персональных данных в информационных системах персональных данных (ИСПДн) потребуется устанавливать межсетевые экраны 4 и 5 классов соответственно. Если же требуется обеспечить 3 или 4 уровень защищенности персональных данных, то достаточно 6 класса защиты.

Регулятор также определил необходимость использования межсетевых экранов 4 класса для защиты информации в информационных системах общего пользования II класса.

Типы межсетевых экранов

Регулятор выделяет межсетевые экраны уровня:

- сети (тип «А»);

- логических границ сети (тип «Б»);

- узла (тип «В»);

- веб-сервера (тип «Г»);

- промышленной сети (тип «Д»).

Межсетевые экраны типа «А» реализуется только в программно-техническом исполнении. «Б», «Г» и «Д» могут быть как в виде программного продукта, так и в ПТИ. Исключительно в виде программного продукта реализуется межсетевые экраны типа «В».

Межсетевые экраны типа «А» устанавливают на физическом периметре инфомационных систем. Если в них есть несколько физических сегментов, то такой межсетевой экран может устанавливаться между ними (рисунок 7).

Рисунок 7. Пример размещения межсетевых экранов типа «А»

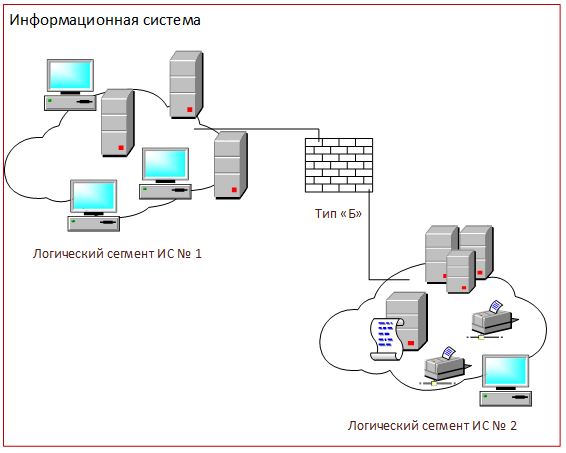

Межсетевые экраны типа «Б» устанавливаются на логической границе информационных систем. Если в них выделяются логические сегменты, то между ними также может быть установлен межсетевой экран данного типа (рисунок 8).

Рисунок 8. Пример размещения межсетевого экрана класса «Б»

Для размещения на мобильных или стационарных узлах информационных систем предназначены межсетевые экраны типа «В».

Разбор http(s)-трафика между веб-сервером и клиентом осуществляют межсетевые экраны типа «Г». Они устанавливаются на сервере, обслуживающем веб-сайты (службы, приложения). Возможна установка на физической границе сегмента таких серверов.

С промышленными протоколами передачи данных работают межсетевые экраны типа «Д». Именно они устанавливаются в АСУ.

Экспертиза промышленной безопасности зданий и сооружений

Узнать класс опасности своего предприятия вполне возможно после проведения специальной процедуры – экспертизы сооружений и зданий на предмет соответствия нормам безопасности. Такой контроль осуществляется как со стороны государственных структур, так и коммерческими организациями, которые имеют соответствующую лицензию на определение степени опасности и могут определять степень ее наличия на предприятии.

Важно! Узнавать руководство предприятия об опасности может по итогу специальных замеров, которые могут требоваться во время проведения экспертизы. Определяться со степенью опасности специалисты могут по различным факторам и в разных сферах деятельности, как в области сельского хозяйства, где требуется определение вредных факторов растительного происхождения и безопасности переработки на элеватор, так и в промышленном секторе, где экспертизе подвергается сырье и где также могут делиться различные химические реагенты, также в сфере строительства, где требуется оценка капитальных строений на предмет наличия вредных элементов

Определяться со степенью опасности специалисты могут по различным факторам и в разных сферах деятельности, как в области сельского хозяйства, где требуется определение вредных факторов растительного происхождения и безопасности переработки на элеватор, так и в промышленном секторе, где экспертизе подвергается сырье и где также могут делиться различные химические реагенты, также в сфере строительства, где требуется оценка капитальных строений на предмет наличия вредных элементов.

Примеры классификации различных объектов по степени опасности

Разноцветная погода

Погодные карты с цветовым обозначением опасности предназначены для информирования населения. Они просты и понятны обывателю, ведь основные цвета повторяют сигналы светофора. А эти цвета все мы знаем с детства.

Итак, зеленый цвет на карте погоды означает, что неблагоприятные условия исключаются. Желтый и оранжевый цвета указывают на значительное ухудшение погоды; при этом желтый сигнализирует о потенциальном наступлении опасных явлений, а оранжевый — о наличии реальной угрозы для здоровья или жизни людей, а также негативном влиянии на некоторые сферы хозяйственной деятельности. Красный цвет – сигнал повышенной опасности, способной причинить значительный ущерб, вызвать различные катастрофы и гибель людей.

Что такое опасный производственный объект по 116-ФЗ

В соответствии с федеральным законодательством о промышленной безопасности объекты подразделяются на особые категории по наличию определенной степени угрозы для граждан и производственных элементов. Такое законодательное регулирование устанавливается в отношении не всех площадок и промышленных структур, а лишь для тех, в которых присутствует реальная опасность получения травмы, вреда жизни и здоровью граждан. Особый контроль осуществляется в отношении социально значимых объектов инфраструктуры и общественного значения, таких как школы, детские сады, государственные организации, учреждения спорт уклона.

Классификация объектов производства в зависимости от наличия опасных факторов

К таким учреждениям в промышленном сегменте относится электростанция, завод по выработке нефти, котельная, заправочный блок, компания в отрасли строительства и иные субъекты сферы производства, работа на которых представлена повышенной угрозой для здоровья.

Такой закон приводит классификацию опасных производственных объектов в зависимости от степени наличия факторов, а также состояния норм охраны труда на них. Оценка выдается при регистрации в государственных органах данных компаний на основе изучения не только нормативной документации, но и проведения практического контроля условий осуществления рабочих процессов. Критерии такой оценки также содержатся в данном нормативном акте.

При присвоении соответствующей категории объект заносится в специальный реестр, согласно которому государственные надзорные органы осуществляют комплекс проверочных мероприятий по выявлению нарушений законодательства.

Важно! Каждый рабочий при поступлении на службу или во время исполнения своих обязанностей в обязательном порядке должен ознакомиться не только с правилами поведения при чрезвычайных ситуациях, но и с классами опасностей ОПО, и также знать меры предосторожности на своем рабочем месте

Распределение объектов промышленности и иных предприятий на классы опасности

Альтернативная шкала[]

зеленый — синий(undef) — желтый — оранжевый — красный — черный

Права наблюдателей

- режим конструктивного сотрудничества с комиссиями всех уровней, упор делается на обучение и разъяснение. Любые конфликты решаются путем переговоров.

- работа с комиссиями проходит в режиме оппонирования; права наблюдателей периодически приходится отстаивать, признаков участия комиссий в фальсификациях нет.

- нарушения прав наблюдателей (ограничения перемещения и съемки, неоправданные задержки в ознакомлении с документами и т. п.)

- отказы в исполнении прямо предусмотренных законом требований, удаления

- угроза безопасности (здоровью, имуществу, свободе) наблюдателей

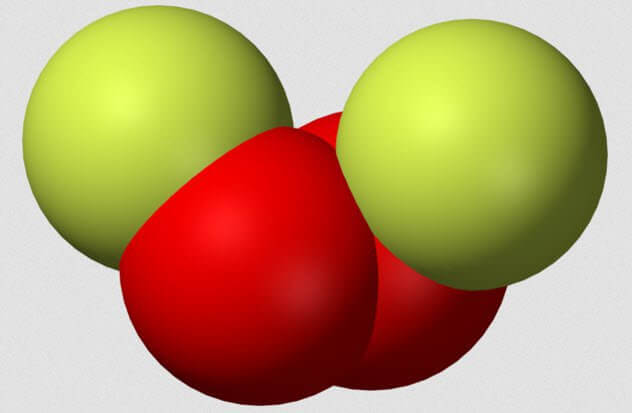

Диоксидифторид

FOOF изготавливается при очень низкой температуре, поскольку распадается при температуре кипения около -57 градусов по Цельсию. Во время своих экспериментов Штренг обнаружил, что FOOF взрывается, вступая в действие с органическими соединениями, даже при температуре -183 градуса Цельсия. Взаимодействуя с хлором, FOOF сильно взрывается, а контакт с платиной приводит к такому же эффекту.

Короче, в разделе результатов в работе Штренга было множество слов «вспышка», «искра», «взрыв», «сильно» и «огонь» в разных комбинациях. Не забывайте, что все это происходило при температурах, при которых большинство химических веществ по сути инертны.

Официальный статус

Система цветового кодирования оказалась столь удачным изобретением, что была принята на вооружение министерством внутренней безопасности США после 11 сентября 2001 года для обозначения уровня террористической угрозы. Собственно, ее так и называют — «система 9/11».

Впрочем, еще задолго до этого, в разгар холодной войны, американцами использовалась система DEFCON — принятая в 1966 году градация готовности к ядерной войне. В ней было пять цветов — синий, зеленый, желтый, красный и белый, причем белый обозначал готовность к запуску ракет. Британцы в 1970 году приняли на вооружение систему BIKINI — где белый означал отсутствие угрозы, черный — потенциальную опасность, янтарный — конкретную угрозу и красный — тревогу и вой сирен.

Кто такой Джефф Купер?

Джон Дин Купер (Джефф — это прозвище) родился в 1920 году, а скончался в 2006-м, прожив долгую, насыщенную жизнь. Его наследие в области стрельбы и личной безопасности трудно переоценить — Джеффа Купера по праву называют «отцом современной стрельбы». Морской пехотинец, воевавший на Тихом океане, в 1949 году Купер комиссовался в звании майора, но уже через пару лет вернулся на службу и прошел всю Корейскую войну, закончив ее подполковником. Окончательно расставшись со службой, Джефф Купер получил степень магистра истории в Калифорнийском университете и основал Американский институт пистолета, позже переименованный в тренировочный центр «Гансайт».

Именно там Купер создал современную школу стрельбы из пистолета (хотя многие ее положения ныне уже считаются устаревшими, как, например, стойка Уивера, окончательно вытесненная «равнобедренной»), разработал дизайн пистолета Bren Ten, написал «Кодекс стрелка» — четыре правила безопасного обращения с оружием, благодаря которым за более чем полувековую историю существования практической стрельбы на соревнованиях не было ни одного несчастного случая. Практическая стрельба, к слову сказать, тоже детище Купера — именно он стал первым президентом МКПС в 1976 году, и соревнования по придуманным Купером правилам проводятся до сих пор более чем в 90 странах мира. А еще Джефф Купер сформулировал определение термина «хоплофобия» — это расстройство разума, характеризующееся иррациональной боязнью оружия.

В системе 9/11 также насчитывалось пять цветов: зеленый (низкий уровень угрозы), синий (средний уровень, профилактические мероприятия по предупреждению угрозы), желтый (значительный уровень, повышенная готовность), оранжевый (высокий уровень, полная готовность) и красный (террористическая угроза реализуется, принимаются меры противодействия).

За минувшие после 9 сентября тринадцать лет уровень поднимался до красного один раз (в 2006 году, когда по наводке британских спецслужб американцы предотвратили попытки угона десяти самолетов — с августа по сентябрь), до оранжевого — пять раз (в 2002—2003 годах), до желтого — семь раз.

Синим или зеленым степень террористической угрозы не оценивалась никогда, и в 2009 году было рекомендовано убрать эти уровни и базовым цветом оставить желтый. В том же году министерство внутренней безопасности отказалось от глобальных уровней тревоги, заменив их Национальной системой безопасности, которая оповещала жителей о конкретной террористической угрозе. На деле идет ли речь о безопасности государства или о личной самообороне, всегда действуют одни и те же принципы, главный из которых гласит: «Осведомлен — значит вооружен!»

Цветовой код Купера — это удобный инструмент для повышения бдительности и осведомленности. Чем выше бдительность, тем меньшим будет преимущество внезапности у нападающей стороны — и тем выше будут шансы на выживание в экстремальной ситуации.

Уровни контроля на отсутствие недекларированных возможностей (НДВ) в ПО средств защиты информации

Учитывая, что любое СЗИ содержит некий программный код, то можно предположить, что он обладает функциональностью, способствующей организации успешных атак в отношении защищаемых объектов. Такие возможности, не указанные в документации или описанные с искажением, использование которых может привести к нарушению ИБ, названы недекларированными (далее – НДВ). В результате, в отношении СЗИ была поставлена задача по проверке их на отсутствие в нем НДВ.

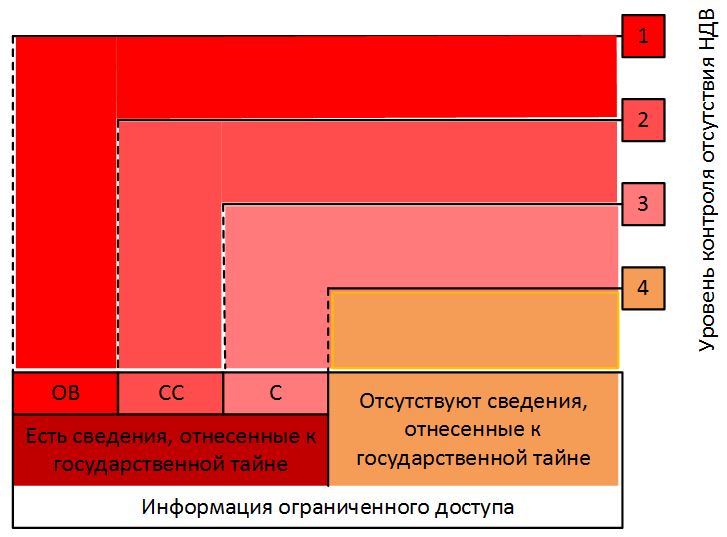

Регулятор выделил 4 уровня контроля отсутствия НДВ: первый — наивысший, а четвертый — низший (рисунок 2).

Рисунок 2. Классификация по уровню контроля на отсутствие НДВ

Как показано на рисунке 2, если СЗИ предназначено для защиты информации с грифом секретности «особой важности», то оно должно удовлетворять требованиям, предъявляемым к 1 уровню контроля. В случае защиты информации с грифом секретности «совершенно секретно», то программное обеспечение применяемого СЗИ должно пройти как минимум второй уровень контроля

В случае защиты информации с грифом секретности «совершенно секретно», то программное обеспечение применяемого СЗИ должно пройти как минимум второй уровень контроля.

Если гриф секретности защищаемой информации «секретно», то соответствие требованиям по третьему уровню контроля будет достаточным.

Что касается информации ограниченного доступа, не содержащей сведений, относящихся к государственной тайне, — достаточным уровнем контроля является самый низкий.

Что же делать

У природы нет плохой погоды – мы все это знаем. Но не все. Что хорошо для природы — не представляет опасности для изнеженных жителей городов. На случай катастроф красного уровня у спецслужб разработаны четкие рекомендации по эвакуации населения из зон бедствия. Поверьте, это событие никто не пропустит.

А если объявлен оранжевый уровень опасности, что делать простому горожанину? Понятно, что многое зависит от вида угрозы и времени года. Главное, внимательно слушать наставления экологов и синоптиков, которые расскажут, чего опасаться в каждом конкретном случае. Конечно, одеваться соответственно и быть внимательным к мерам по обеспечению безопасности жилья и быта (например, перекрыть газ, закрыть окна).

Следовать инструкциям и соблюдать меры безопасности – залог сохранности здоровья и жизни граждан, а также минимизации материального ущерба. Будьте внимательны!

Смешение составов преступления

Бывают случаи, когда законодателем в одном составе в качестве оконченного преступления предусмотрена ответственность, только если выполнены два условия: совершено общественно опасное деяние и наступили последствия.

Для примера возьмем ст. 258 УК. Эта статья предусматривает ответственность за незаконную охоту, если она совершается: с причинением большого ущерба; с использованием транспортного средства механического типа либо воздушного судна, взрывоопасных средств, газов либо других способов для массового уничтожения зверей и птиц; относительно зверей и птиц, на которых по закону запрещена охота; на природной территории, охраняемой законом, в зоне чрезвычайной ситуации или экологического бедствия. Подобный состав по конструкции называется материально-формальный состав преступления.

Основные ситуации и возможные уровни контроля[]

Хотя сложно ожидать, что все участники наблюдения будут хорошо помнить конкретный набор действий в соответствии с установленным уровнем, и, тем не менее, формальное объявление штабом (координирующим центром) наблюдения повышенного уровня опасности будет оказывать мобилизующее действие; кроме того, наличие заранее сформулированных шаблонов действий позволит штабу выдавать участникам наблюдения полные и четкие инструкции в соответствии с установленным уровнем опасности.

- Действия мобильных групп

- группа в свободном режиме отрабатывает вызовы (как от штаба, так и прямые); в отсутствие вызовов группа полностью свободна в своем движении;

- группа согласовывает со штабом поступающие прямые вызовы и сообщает о всех своих перемещениях (прибытие на участок, убытие с участка, состояние дел на момент выбытия);

- дополнительно к вышеизложенному группа оперативно информирует штаб о событиях на тех участках, где она находится.

- Наблюдение за окрестностями участка

- наблюдатели на участке осуществляют наблюдение за окрестной территорией эпизодически (при появлении на участках избирателей асоциального вида, при неожиданном наплыве избирателей etc)

- наблюдатели при наличии возможностей организуют постоянное наблюдение за окрестной территорией

- Дежурство в помещении для голосования

- дежурство организуется в обычном режиме (наблюдение за урной, общее наблюдение за столами комиссии); в периоды пониженной активности избирателей количество наблюдателей, находящихся в помещении для голосования, может вообще ограничиться одним дежурным (остальные курят-обедают-гуляют)

- организуется непрерывное наблюдение за урной в достаточной близости от нее; за работой со списками избирателей следит, как минимум, один «выделенный» наблюдатель (точнее, наверное, по одному на каждые 3-4 книги); производится выборочный контроль документов избирателей.

- как минимум еще один участник наблюдения находится в помещении голосования и наблюдает за происходящим.

- Видеосъемка

- съемка ведется эпизодически

- один из присутствующих в помещении наблюдателей постоянно находится в готовности начать видеосъемку

- видеосъемка осуществляется по возможности постоянно (обязательно — при любых потенциально конфликтных контактах участников наблюдения с членами комиссии, а также при подсчете голосов)

- Выездное голосование

помимо уровня опасности нужно учитывать состав и оформление реестра, а также численность десанта

- никто не едет, если некому закрывать участок (даже при большом десанте в случае трэша)

- никто не едет, если нет вопросов к реестру надомного голосования и сам реестр небольшой, а десант небольшой

- едет один наблюдатель от десанта

- едет группа наблюдателей от десанта (если одновременно отправляются две урны, если есть вопросы к реестру, если в списке много избирателей)

- едет группа наблюдателей от десанта, если выборы спокойные, а на участке при этом большая делегация (на участке остаются дежурные)

- Контроль сейфа

- проверка содержимого сейфа в присутствии членов комиссии с ПСГправо совещательного голоса (или член комиссии с правом совещательного голоса)

- удержание сейфа в поле зрения, контроль подходных путей

- Уровень протоколирования событий

наблюдатели ведут лог событий («15:10 — приехал председатель ТИКтерриториальная избирательная комиссия», «15:40 — приехал неизвестный, общается с председателем», «16:00 — неизвестный уехал», «16:20 — одновременно пришли пять избирателей»)

- Уровень фидбэка от наблюдателей по итогам выборов

- дорабатываются претензии тех наблюдателей, которые этого пожелали

- производится полная инвентаризация наблюдателей по их фактическому нахождению на участках, собираются их контакты; по окончанию выборов в штаб сдаются все связанные с выборами документы и аудио/видеозаписи.

Общие и отличительные черты

По ходу мы выяснили, что формальный и материальный состав преступления – это виды, которые имеют общие объекты и субъекты, однако объективная и субъективная стороны полностью разные. Они имеют различные обязательные признаки этих сторон, поэтому спутать эти два типа довольно сложно.

Что же касается усеченного состава, то он также имеет общие черты с формальным и материальным. Их объединяют общественные отношения, охраняемые законом, и физическое лицо, совершающее преступление. Однако объективная сторона этого состава правонарушения имеет общие черты только с одним. Об этом неоднократно упоминалось выше – формальный состав преступления не определяет последствия как обязательный признак, как и в усеченном.

Что разное? Для формального достаточно совершить преступные деяния, а для усеченного важна предварительная преступная деятельность.

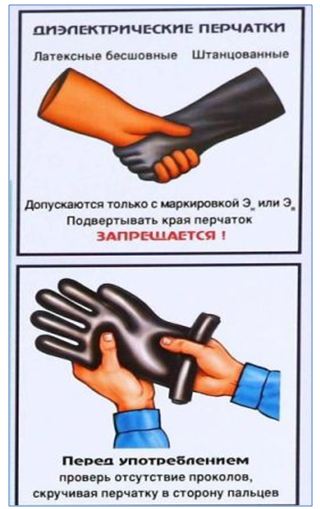

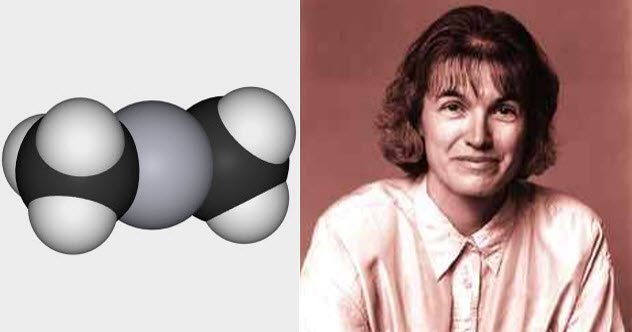

Диметилртуть

В 1996 году Карен Веттерхан исследовала эффекты воздействия тяжелых металлов на организмы. Тяжелые металлы в своей металлической форме довольно плохо взаимодействуют с живыми организмами. Хотя это и не рекомендуется, вполне можно опустить руку в жидкую ртуть и успешно ее вынуть.

Поэтому чтобы ввести ртуть в ДНК, Веттерхан использовала диметилртуть, атом ртути с двумя присоединенными органическими группами. В процессе работы Веттерхан уронила каплю, может две, на свою латексную перчатку. Через шесть месяцев она умерла.

Веттерхан была опытным профессором и приняла все рекомендуемые меры предосторожности. Но диметилртуть просочилась через перчатки менее чем за пять секунд, а через кожу — менее чем за пятнадцать

Химическое вещество не оставило никаких явных следов и Веттерхан заметила побочные эффекты лишь несколько месяцев спустя, когда было уже слишком поздно лечиться.

Russian Branch

-

Объекты

- Объекты 001-999

- Объекты 1000-1999

- Объекты 2000-2999

- Объекты 3000-3999

- Объекты 4000-4999

- Объекты 5000-5999

- Объекты Российского филиала

- Объекты Французского филиала

- Объекты Японского филиала

- Объекты Испанского филиала

- Объекты Польского филиала

- Объекты других филиалов

- Шуточные объекты

- Обоснованные объекты

- Авторство работ

- Архив

-

Материалы

- Арт-Хаб SCP-RU

- Рассказы

- Архив конкурсов

- История Фонда

- Списки аномалий

- Канон-хаб

- Интерактивные материалы

- За кадром

- Site 7 Midnight Radio

- Архив новостей

- Прочие материалы

-

Об Организации

- Общая информация

- Классы объектов

- Уровни допуска

- Филиалы Фонда SCP

- Учреждения

- Опергруппы

- Снаряжение МОГ и СБ

- Стандартная техника МОГ и СБ

- Камеры содержания

- Персонал

- Внутренние службы

- Связанные организации

- Классификация амнезиаков

- Классификация особых событий

-

Руководства

- Правила Полигона

- FAQ

- Как написать SCP-объект

- Оформление и глоссарий

- Руководство по тегам

- Список избитых штампов

- Очерки

-

Переход

- Старый Полигон

- Библиотека Странников

- Группа ВКонтакте

- Телеграмм-канал SCP

- Твиттер SCP

- Терминал

- Планы на перевод

- Чат

- Управление сайтом

-

Новое

- Статьи

- Правки

- Сообщения

- Контакты

Создать учетную запись или Вход

От белого к черному

Переходы между цветами должны осуществляться последовательно; любой резкий переход (из белого в красный, например) чреват проваливанием в «черный», когда психика не успевает разогнаться до нужных оборотов. Обратные переходы также осуществляются пошагово, мы не можем из оранжевого вернуться сразу в белый — пульс еще слишком высок.

Красный код Росомаха с выпущенными когтями — типичный красный код. Герой Хью Джекмана использует свое оружие непосредственно в драке с оппонентом, защищаясь или нападая.

Вообще наша психика столь зависима от физиологии, что мозг не в состоянии различить — поднялся ли пульс от реальной угрозы или после физической нагрузки. Как космонавты в центрифуге с трудом решают арифметические задачки, так и человек после интенсивной тренировки с превышением респираторного порога (когда из-за недостатка кислорода теряется способность говорить) чувствует себя приблизительно так же, как если бы его разум находился в «красном цвете».

Мачете находится в красном коде практически весь хронометраж фильма, отрубая руки и головы заведомо более слабым персонажам. Но таков уж Мачете в исполнении Дэнни Трэхо.

Эта особенность организма с успехом используется в так называемых стресс-упражнениях, основная задача которых не поиздеваться над тренируемым, но адаптировать его психику к состоянию стресса. Поэтому, когда в кино сержант орет на морпехов и пинает их ногами, он не только проявляет свою садистско-сержантскую сущность, но и приучает бойцов действовать в «красном цвете». Также для переходов между цветами используются триггеры — определенные вещи, вызывающие у нас чувство тревоги. Например, вой сирены, запах дыма, физический контакт с незнакомым человеком и т. д.

Мы фиксируем все опасное для нашего выживания так же автоматически, как мужчины обращают внимание на симпатичных женщин, проходящих мимо. И то и другое велит нам делать инстинкт выживания

К сожалению, большинство людей игнорируют сигналы опасности, полагая, что если раньше с ними ничего плохого не происходило, то не произойдет и впредь.

Классификация защищенности изделий информационных технологий

В настоящее время проводится внедрение системы оценки соответствия на основе стандарта ГОСТ Р ИСО / МЭК 15408. В рамках этого стандарта выделяют т. н. профиль защиты. Он представляет собой совокупность требований безопасности в отношении определенной категории изделий ИТ, независящую от реализации.

В зависимости от степени конфиденциальности обрабатываемой информации определены классы защищенности изделий ИТ

Так, при защите информации с грифом «особой важности» применяются изделия 1 класса. Для защиты информации с грифом «совершенно секретно» достаточным считается 2 класс защищенности

Третий класс защищенности достаточен при защите информации с грифом «секретно». А для защиты конфиденциальной информации потребуются изделия ИТ как минимум 4 класса защищенности.

Средства защиты в информационных системах общего пользования

По поручению Правительства Российской Федерации разработаны Требования по защите информации в информационных системах общего пользования. В них, в частности, определены такие виды средств защиты информации, как СЗИ от неправомерных действий (в том числе — средства криптографической защиты информации), средства обнаружения вредоносных программ (в том числе — антивирусные средства), средства контроля доступа к информации (в том числе — средства обнаружения компьютерных атак), средства фильтрации и блокирования сетевого трафика (в том числе — средства межсетевого экранирования). Использование таких СЗИ должно обеспечить требуемый уровень защищенности.

Виды средств криптографической защиты информации

Средства защиты информации, реализующее алгоритмы криптографического преобразования информации, относят к криптографическим средствам защиты информации (по ГОСТ Р 50922-2006). Разработка, изготовление и распространение их является лицензируемым видом деятельности. Согласно Положения о лицензировании принято различать:

- средства шифрования;

- средства имитозащиты;

- средства электронной подписи;

- средства кодирования;

- средства изготовления ключевых документов;

- ключевые документы;

- аппаратные шифровальные (криптографические) средства;

- программные шифровальные (криптографические) средства;

- программно-аппаратные шифровальные (криптографические) средства.

В первом случае речь идет о криптографических СЗИ, обеспечивающих возможность разграничения доступа к ней. Средства шифрования, в которых часть криптопреобразований осуществляется с использованием ручных операций или автоматизированных средств, предназначенных для выполнения таких операций, называют средствами кодирования.

Электронные документы, содержащие ключевую информацию, необходимую для выполнения криптографических преобразований с помощью средств шифрования, принято называть ключевыми документами. Средства шифрования, обеспечивающие создание ключевых документов, называют средствами изготовления ключевых документов.

Защиту от навязывания ложной информации, возможность обнаружения изменений информации с помощью реализованных в СЗИ криптографических механизмов предоставляют средства имитозащиты.

Криптографические СЗИ, обеспечивающие создание электронной цифровой подписи с использованием закрытого ключа, подтверждение с использованием открытого ключа подлинности электронной цифровой подписи, создание закрытых и открытых ключей электронной цифровой подписи относят к средствам электронной подписи.

Суть различий последних трех видов шифровальных средств, указанных выше, очевидно следует из их названий.

Более подробная информация, касающаяся криптографических СЗИ, отражена в утвержденном ФСБ России документе «ПКЗ-2005».